Configurations et bonnes pratiques préconisées pour la sécurité du BYOD et du BYOM

- BenQ

- 2023-08-27

Il existe plusieurs différences fondamentales entre les approches « bring your own device » (BYOD) et « bring your own meeting » (BYOM), et la manière dont celles-ci sont mises en application sur le lieu de travail.

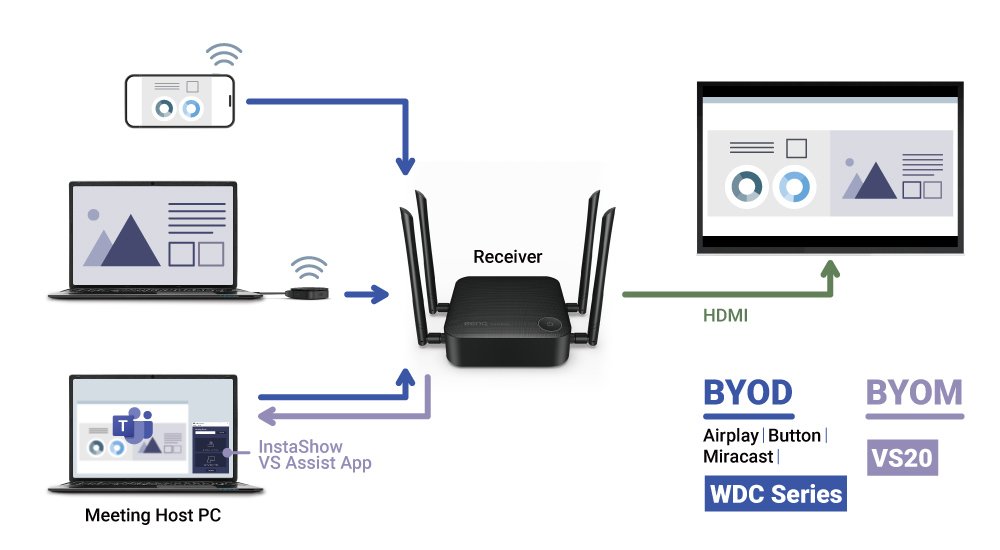

Dans le cas du BYOD, le récepteur hôte coordonne la diffusion d'écran à partir de divers appareils en réception directe d'un émetteur (c'est-à-dire le BYOD ou le bouton du système de présentation sans fil). Le BYOD permet aux appareils des utilisateurs de communiquer directement avec le récepteur hôte, qui fournit ensuite une copie des données de présentation sur un grand écran. Les données de la présentation peuvent être limitées aux seules personnes présentes dans la salle, et il n'est même pas nécessaire de se connecter à Internet si vous utilisez un système de présentation sans fil (WPS) comme ceux de la gamme BenQ InstaShow WDC

Dans le cas du BYOM, le récepteur hôte ne se contente pas de recevoir passivement les données d'un émetteur (TX), mais doit également permettre aux appareils BYOM, tels que les ordinateurs portables, d'y accéder, de manière à ce qu'ils puissent collecter toutes les transmissions de données connectées au récepteur hôte, y compris les appareils de vidéoconférence tout-en-un et l'écran.

En d'autres termes, alors qu'avec le BYOD, les appareils communiquent avec un récepteur hôte qui les diffuse sur un grand écran, dans le BYOM, le récepteur hôte ne permet pas seulement de diffuser sur un grand écran, mais exige davantage d'autorisations relatives à la sécurité des données et au contrôle des personnes autorisées à accéder au récepteur hôte, ce qui crée davantage de risques liés à la sécurité.

Dans une réunion hybride, grâce à l'accès aux données du récepteur hôte, l'ordinateur portable BYOM (c'est-à-dire l'hôte de la réunion) peut synchroniser la diffusion de la réunion en salle sur l'écran local avec les participants à distance. Toutefois, si n'importe quel ordinateur portable peut accéder librement aux données du récepteur hôte, le contrôle des données confidentielles des réunions pose problème. Pour assurer un contrôle efficace des données sensibles, un mécanisme de sécurité peut être mis en place entre le récepteur hôte et les ordinateurs portables.

Par conséquent, pour garantir la sécurité des données dans les configurations BYOM, le contrôle de l'accès devient primordial. La mise en place de WPA2-Enterprise pour réguler l'accès des ordinateurs portables est cruciale pour empêcher toute entrée non autorisée dans le récepteur hôte.

Comparaison des topologies BYOD et BYOM.

Pour garantir la sécurité des données, il existe trois niveaux de recommandations pour la configuration de la protection :

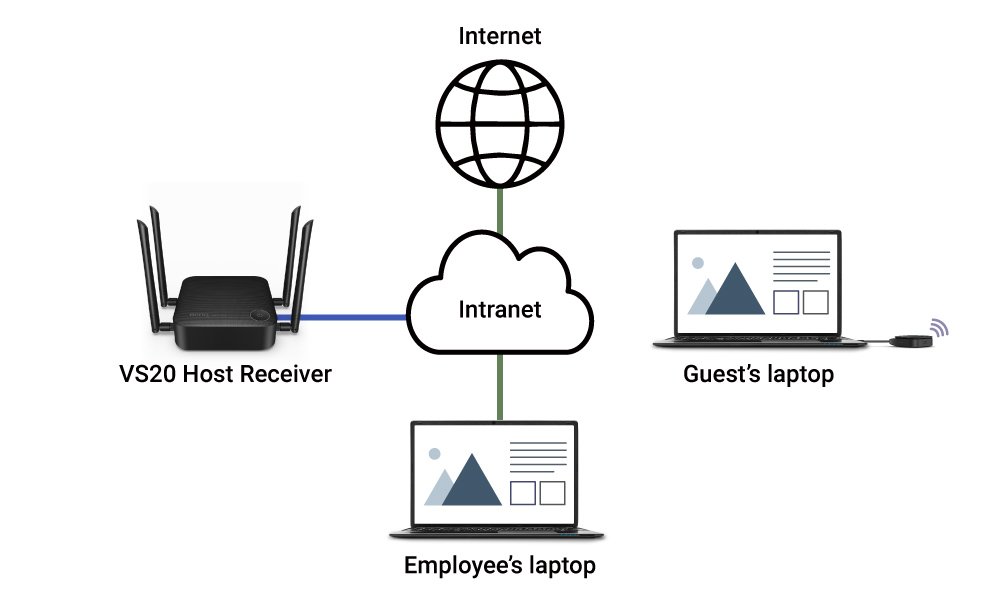

Une connexion indirecte correspond au premier niveau de sécurité pour le BYOM. Les entreprises qui souhaitent une sécurité et une protection optimales peuvent opter pour une connexion indirecte.

Dans cette configuration, comme le montre le schéma, vous établissez une connexion indirecte où le récepteur hôte et les ordinateurs portables des employés sont reliés à l'intranet plutôt que par une connexion directe à Internet. L'intranet peut fournir le pare-feu et le serveur Active Directory (AD) pour la sécurité et la protection contre l'espionnage ou l'intrusion non autorisés.

Connexion indirecte BYOM à l'hôte InstaShow VS20

Le deuxième niveau de protection BYOM consiste à activer le WPA2-Enterprise et à configurer des SSID pour les invités. Vous pouvez ainsi disposer d'un SSID distinct pour les employés et d'un SSID dédié aux visiteurs, avec des privilèges d'accès différents afin d'empêcher l'accès et le partage de données non autorisés.

Le troisième niveau correspond à l'utilisation d'un code pin. Les utilisateurs BYOM doivent saisir un code pin pour accéder au récepteur hôte. Le code pin n'est donné qu'aux personnes présentes dans la salle de réunion elle-même, ce qui permet de limiter les données de présentation aux seules personnes présentes dans la salle. Si des invités se joignent à vous localement, il suffit de les connecter à l'aide d'un bouton WPS. Il n'est donc même pas nécessaire de se connecter à Internet pour afficher le contenu sur le grand écran. La fonctionnalité de code pin InstaShow VS20 a été ajoutée en novembre 2023.

Pour les ordinateurs portables des invités, une approche simplifiée est recommandée. Fournissez aux invités un bouton BYOD ou WPS pour la diffusion de contenu, ce qui élimine la nécessité d'une connectivité réseau. Par ailleurs, la configuration d'un SSID invité ajoute un niveau de protection supplémentaire.

Dans le cas du BYOD, les utilisateurs transmettent dans un sens vers le récepteur hôte, qui diffuse ensuite le contenu sur un grand écran. Toutefois, il n'y a pas de diaphonie entre les appareils des utilisateurs et ces derniers n'ont pas accès aux ressources du récepteur hôte. C'est le cas de la gamme BenQ InstaShow WDC qui propose un bouton BYOD ou WPS dédié, indépendant d'Internet, afin de limiter les données de présentation aux seules personnes présentes dans la salle. Cette fonctionnalité offre une sécurité suffisante pour les situations BYOD.

Dans le cas du BYOM, la communication est bidirectionnelle, car au moins l'ordinateur portable de l'hôte de la réunion peut accéder au récepteur hôte et à d'autres appareils qui participent à la réunion. Par conséquent, les trois niveaux de sécurité décrits ci-dessus doivent être mis en place. Nous vous recommandons fortement de mettre en œuvre les trois niveaux présentés, tous supportés et autorisés par InstaShow VS20 pour une sécurité organisationnelle, une confidentialité et une tranquillité d'esprit optimales.

Vous voulez en savoir plus sur la façon dont BenQ InstaShow VS20 rend un BYOM sécurisé possible ?

Recommended Articles

-

Tendances et savoirs

BYOM et les solutions de conférence sans fil les plus efficaces

Le système InstaShow® VS20 de BenQ est une solution de visioconférence, de partage d'écran et d'hébergement dédiée aux entreprises pour plusieurs participants en BYOM, favorisant ainsi un travail hybride efficace.

2023.05.11 -

Tendances et savoirs

Choisir un système de présentation sans fil adapté aux réunions hybrides

Un WPS adapté à l'ère des réunions hybrides est en mesure de diffuser efficacement l'ensemble des éléments. Mais, comment choisir un système de présentation sans fil adapté aux réunions hybrides ?

2023.03.23 -

Tendances et savoirs

Démarrer une réunion hybride avec InstaShow® VS20 de BenQ

InstaShow® VS20 de BenQ intègre des fonctionnalités de visioconférence simplifiées au système de présentation sans fil (WPS). Cet article présente, en trois étapes, comment utiliser le VS20 lors de réunions hybrides...

2023.04.27